Cyber-Angriff: "Dann ist Wien für ein Jahr lang tot"

"Wenn aus Ihrer Toilette das Runtergespülte wieder hochgeschossen kommt, wurde vermutlich Ihr Wasserwerk gehackt." So erlebte es eine Stadt in Nordeuropa, schildert Martin Pfundner, Eigentümer der auf Cybersicherheit spezialisierten PCS Gruppe in Wien.

Auch Mario Janecek, Geschäftsführer von Pfundners Tochterfirma PCS IT-Security bestätigt: Die Cyberangriffe steigen rasant, niemand und kein Unternehmen ist vor Hackerangriffen gefeit. Die beiden Cyber-Abwehrexperten über Erpresser und Zerstörer, möglichen Schutz und wo die großen Gefahren noch liegen.

KURIER: Im Vorjahr wurden laut Innenministerium fast 36.000 Fälle von Cybercrime gemeldet, um ein Viertel mehr als im Jahr davor. Wird dieser Anstieg weiter gehen?

Martin Pfundner: Die Frage ist nicht, ob es ein Unternehmen trifft, sondern wann. Aus heutiger Sicht behaupte ich, dass innerhalb der nächsten zehn Jahre kein Unternehmen von einer Attacke verschont bleiben wird. Die Frage ist nur: Hat sich das Unternehmen geschützt oder nicht?

Ist dabei egal, ob sich um ein Ministerium handelt oder um eine US-Pipeline oder um einen Zahnarzt?

Mario Janecek: Ja, es trifft auch die Kleinen. Es ist ein schwerer Irrtum, wenn sie glauben: Uns kann nichts passieren, weil wir haben ja nichts. Aber genau sie sind diejenigen, die als erste angegriffen werden.

Zuletzt hatten wir den Fall eines kleinen Bauhauses mit einem Totalverlust, also Verlust aller Daten, aller Informationen. Das ist der Tod eines Unternehmens. Unsere Aufgabe ist es, wenn möglich, im Vorfeld den Kunden so zu schützen, dass das nicht passieren kann.

Gibt es überhaupt so etwas wie hundertprozentigen Schutz?

Pfundner: Kann ich ein Unternehmen hacken? Ja - und zwar jedes - von der CIA bis zu jeder staatlichen Organisation. Mit genügend Zeit und genügend Kapital kann ich jede Sicherheitsbarriere überwinden. Die Frage ist nur: Wie weit kann ich mich schützen?

Und das geht mit heutigen Mitteln ganz einfach. Ich brauche nur die Daten, die ich im Unternehmen habe, extern auszulagern. Ab dem Zeitpunkt kann der Hacker in meinem Unternehmen zerstören, was er will. Denn sobald ich die Daten irgendwo gesichert ausgelagert habe, muss ich sie nur rücksichern. Das birgt zwar ein Zeitverlust, von wenigen Stunden bis zu einigen Tagen. Aber ich habe die Daten.

Martin Pfundner

Das wäre so etwas wie ein Bankschließfach für Daten?

Pfundner: Wir haben eine eigene Firma, wo wir unseren Kunden solche Art Schließfächer anbieten. Dort werden Daten täglich, wöchentlich, monatlich, jährlich, je nach Kundenwunsch, hinterlegt. Wenn man gehackt wird, dann hat man vielleicht eine Woche verloren, aber das ist immer noch besser als ein kompletter Verlust.

Aber auch ein Datentresor nutz wenig, wenn der "Sicherheitsfaktor Mensch" auslässt.

Janecek: Cybersecurtity ist kein Produkt, es ist ein Konzept, man muss an allen Rädern drehen. Ich vergleiche es immer mit einem Formel-1-Auto. Nur wenn ich ein solches Auto fahre, kann ich kein Rennen gewinnen – ich brauche die Leute rundherum. Da setzen wir an: Wir beraten den kleinen Bäcker bis zum Ministerium, wir müssen den Sicherheitsfaktor Mensch einbeziehen. Denn es bringt wenig, Millionen in Sicherheit zu investieren ohne die Mitarbeiter mitzunehmen.

Können Sie ein Beispiel nennen?

Pfundner: Ein Kunde von uns mit 80 Mitarbeitern, der relativ viel in Sicherheit investiert, hat einen Steuerberater mit firmeneigener Emailadresse. Der Steuerberater war im Ausland auf Urlaub, bekam von seinem Hotel eine Email auf sein Firmenmail - mit der Bitte, seinen Firmen-Benutzernamen und Passwort einzugeben.

Was er nicht wusste: Das Hotel ist gehackt worden. Über diesen Umweg haben die Hacker den Eingang zum Firmenserver gehabt und konnten sich dort ausbreiten. Dann ging an alle Mitarbeiter das gleiche Mail, wiederum mit der Bitte um Benutzername und Passwort – was einige Mitarbeiter natürlich gleich gemacht haben.

Und innerhalb von drei Stunden ist alles gehackt worden. Das war menschliches Versagen, das keine IT verhindern kann. Also nicht nur die Firewall und der Antivirus sind wichtig, sondern auch das Bewusstsein der Mitarbeiter.

Wurde dieser Kunde erpresst? Pfundnder: Nachdem dort plötzlich tausende Mails gekommen sind, haben unsere Systeme die Anomalie erkannt und sofort gestoppt. Der Schaden war überschaubar. Aber es war unprofessionell gemacht. Wenn das Profis gewesen wären, hätten sie ein halbes Jahr nichts Auffälliges gemacht, inzwischen aber alle Daten abgesaugt und dann begonnen zu erpressen.

Die Attacken, die wir derzeit sehen, sind zwischen 2 Jahre und 6 Monate vorgeplant. Die Angreifer sind schon ganz lange im System drinnen, ohne dass wir es merken. Sie kennen ihre Opfer gut, sie haben sie durchleuchtet.

Wer sind diese Angreifer? Sind es einzelne Personen, Gruppen, Russen, Chinesen, Österreicher?

Janecek: Quer durch die Bank. Viele Attacken kommen aus dem Fernen Osten. Teils auch aus Regierungs-Nähe aus dem Fernen Osten. Aber die meisten Hacker sind Organisationen, die richtig viel Geld verdienen wollen.

Wie kann man sich das vorstellen? So eine Organisation ist dann eine Gruppe lauter IT-Nerds?

Pfundner: Das sind Nerds, die sich untereinander nicht einmal kennen und die sich in Foren gegenseitig anstacheln. Es gibt Hacker, die vor allem auf Reputation aus sind: Die wollen nicht Geld verdienen, sondern zerstören. Das ist für uns das Allerschlimmste, wenn wir es mit solch einem Angreifer zu tun haben. Ihm ist egal, was am Ende passiert, der will vernichten

Kann man den Verschlüsselungs-Code der Hacker knacken?

Pfundner: Uns ist es jetzt drei Mal gemeinsam mit Kaspersky als einzigem Unternehmen weltweit gelungen, solch einen hochkomplexen VerschlüsselungsCode zu entschlüsseln und dadurch die Daten wieder herzustellen. Beim ersten Mal haben wir geglaubt, das war Zufall. Beim zweiten Mal: Da haben wir richtig Glück gehabt. Seit dem dritten Mal wissen wir, dass es möglich ist. Aber wir können es noch nicht in die Serienproduktion geben. Es gelingt uns nicht immer.

Was macht ein Hacker, wenn er sieht, dass er ausgebootet wurde?

Pfundner: Dann dreht er ab und ist weg. Janecek: Hackergruppen agieren oft wie ein Dienstleistungsbetrieb. Als Betroffener kommuniziert man mit einer Art Callcenter. Dieses hat die Entschlüsselungscodes gar nicht, sondern muss erst mit der Gruppe im Hintergrund Kontakt aufnehmen.

Mario Janecek

Die Höhe der Lösegeldforderungen richten sich nach der Größe des Unternehmens. Vor einigen Jahren hat man zwei, drei Bitcoins bezahlt. Damals war ein Bitcoin 10.000 bis 16.000 Dollar wert, jetzt beträgt sein Wert 40.000 Dollar. Ein großes Bäckerunternehmen wurde jüngste aufgefordert 40 Bitcoins zu bezahlen.

Und die Angriffe auf Ministerien?

Janecek: Da geht es nicht um Erpressung, sondern darum, Daten abzusaugen. Das sind gezielte Angriffe, wie sie eine kleine Gruppe gar nicht leisten kann. Da braucht man Ressourcen, viel Power und einen sehr langen Atem.

Sollten Unternehmen an ihre Erpresser zahlen?

Pfundner: Die Polizei sagt nein. Und das ist auch nicht notwendig, weil wir, wenn wir Zeit haben, die Daten rekonstruieren können, wenn Unternehmen das richtige Sicherheitskonzept haben.

Janecek: Aber es gibt Situationen, da musst du leider zahlen. Wir haben Fälle in Österreich erlebt, wo der Kunde keine Sicherung mehr hatte. Dann musste er eben versuchen, mit den Angreifern Kontakt aufzunehmen und hoffen, dass sie die Entschlüsselungscodes bereitstellen. Man darf sich auch nicht vorstellen, dass man Code und Tools bekommt und dann funktioniert in zehn Minuten alles wieder. Sondern der Angreifer hat Millionen Dateien.

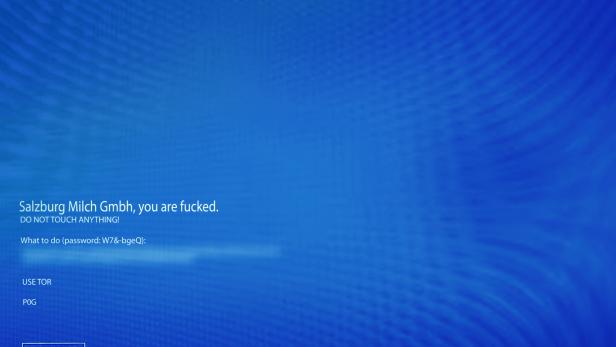

Das kann Tage dauern, bis die Menge an Daten wieder entschlüsselt ist. Palfinger und die Salzburg Milch, die ja gehackt wurden, sind jeweils zwischen acht und zehn Tage lang gestanden.

Erwischt man Hacker? Nur ein Drittel aller Fälle in Österreich wird aufgeklärt..

Pfundner: Wir können oft genau sagen, wer es ist. Wir haben teilweise Gesichter zu den Personen; aber wir haben rechtlich keine Handhabe, der sitzt vielleicht im Kongo oder in Taiwan. Wir legen der Polizei die Facebook-Profile von den Leuten offen.

Kann man mit den Angreifern auch verhandeln?

Pfundner: Dass die Angreifer preislich nachlassen, haben wir bisher noch nicht erlebt.

Wo sehen die Angreifer ihr Einfallstor?

Pfundner: Ein Beispiel: Microsoft hat angekündigt, dass es für das Betriebssystem Windows 7 keine Sicherheitsupdates mehr geben wird, es läuft aus. Ab diesem Zeitpunkt ist Windows 7 PC hackbar, und irgendwann findet man eine Lücke über den Windows-PC ins System hinein. Noch schlimmer sind noch ältere Betriebssysteme.

Was machen die Hacker? Sie durchleuchten das Netz und suchen alle Windows-7 oder noch ältere Systeme in Europa, die gerade online sind und somit wissen sie es genau: Wo stehen die Geräte? Wer sind die Eigentümer? Welche Unternehmen sind dahinter und können sich dadurch einfach hinein locken:

Haben Sie professionelle Hacker in Ihrem Betrieb?

Pfundner: Unsere Topleute kommen, eigentlich von der „bösen Seite“ und sind „bekehrt“ - oder sagen wir lieber: Sie haben erkannt, dass das nicht der Sinn des Lebens ist. Und das sind jetzt die, die genau wissen, wie's geht und versuchen jetzt auf der guten Seite das Schlimmste zu verhindern.

Wie steht es mit dem Schutz unserer Infrastruktur, der Wasserversorgung, dem Strom, den Spitälern?

Pfundner: In einem Ort in Nordeuropa wurden zwei Systeme gehackt, die Kanalisation und das Wasserwerk. Die Angreifer haben die Wasserpumpen, einfach plus und minus umgedreht. Das heißt aber, dass bei allen Toiletten das Abwasser retour schießt. Und das heißt, dass es alle Wasserleitungen zerreisst.

Jetzt können Sie sich vorstellen, wenn eine Kläranlage in Wien oder die Wasserwerke Wien eine Attacke in diesem Umfeld hätten. Dann ist Wien ein Jahr lang tot. Dann gibt's kein Wasser, dann gibt's keine Kanalisation. Und das versuchen wir in die Köpfe dieser Unternehmen reinzukriegen. Einige haben es verstanden, aber um das Problem zu lösen, braucht man wirklich viel Kapital. Da geht es nicht nur um einen PC, sondern darum Maschinen zu schützen. Und dazu brauche ich enorme Infrastruktur.

Das bedeutet: In Stadt, Land, Bund gilt es noch viel nachzuholen, um uns zu schützen?

Pfundner: Vielen staatliche Organisationen ist das leider noch nicht so bewusst ist. Bei den privaten Unternehmen gibt es mehr Bewusstsein,.

Janecek: Wir sehen bereits Angriffe auf Krankenhäuser. Mittlerweile sind wir schon bei der Herz-Lungen-Maschine. Und sie beginnen inzwischen auch schon, die kleineren Stadtwerke anzugreifen: Das ist ganz schlimm, denn dahinter verbirgt sich Trinkwasser, Schmutzwasser, Strom, Internet.

Pfundner: Aber immer mehr Bürgermeister, die ja keine Experten für IT sind, die verstehen, dass es ein Risiko für die Bevölkerung gibt. Erst vor kurzem haben wir diskutiert: Ein Staudamm - einfachste Technologie. Das sind Motoren, die die Schleuse auf- oder zumachen. Ich brauche nur die Motoren einmal auf „zumachen“ drücken – und eine Region steht unter Wasser.

Wie können Sie noch ruhig schlafen, bei all dem möglichen Schaden, den Hacker anrichten könnten?

Pfunder: Die Frage ist: Was könnte das Interesse eines Hacker sein, jetzt in Österreich aktiv zu werden? Beim Attentat im November haben wir leider gesehen, dass so etwas Schlimmes auch in Österreich passieren kann. Aber ich denke mir: Da gibt's andere Infrastrukturen, die weltweit interessanter sind.

Das ist keine Garantie …

Pfundner: Ehrlich gesagt, ich fürchte den Moment, wenn wir alle mit selbstfahrenden Autos herumdüsen. Der Moment wird irgendwann kommen, dass einer – sagen wir beispielsweise – die VW Golfs hackt und dann einen Knopf drückt und dann machen alle VW Golfs in der gleichen Sekunde eine Vollbremsung.

Kommentare