Gehackt, erpresst, bestohlen: So legen Hacker Firmen lahm

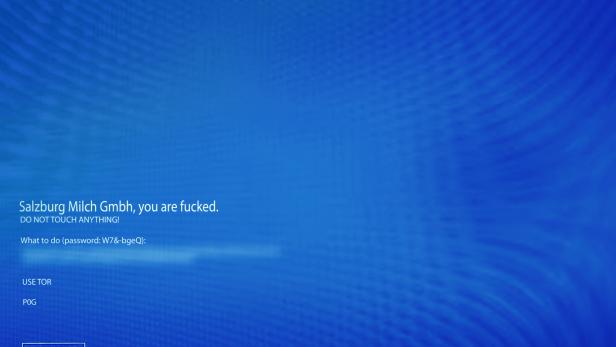

Am 28. November 2020 um 9:33 Uhr wurde per eMail bestätigt, was man bereits vermutete: die Hausbetreuungsfirma Attensam wurde gehackt. Seit 6 Uhr morgens versuchte ein verzweifelter EDV-Leiter, das IT-System wieder zum Laufen zu bringen. Vergeblich. Nichts ging mehr. Telefonanlagen, Mailprogramme, Buchhaltung, Lohnverrechnung, selbst das Zutrittssystem zu den Büros – alles tot.

Hacker hatten das Unternehmen mit 1.500 Mitarbeitern und 20 Standorten in Österreich in die Knie gezwungen. Sämtliche Daten waren verschlüsselt. Um sie wieder zu bekommen, wurde eine „sechsstellige“ Summe gefordert, bezahlt werden sollte mit der Kryptowährung Bitcoin, erzählt Geschäftsführer Peter Schrattenholzer.

Neue Server im Kofferraum

Man holte sich Spezialisten ins Haus. Nach einer Krisensitzung wurde entschieden, die Erpresser um mehr Zeit zu bitten. Aber nicht, um das Geld anzuschaffen, sondern um die Daten auf eigene Faust zu suchen und zu rekonstruieren. „Ich habe die neuen Server mit dem Auto selbst hergefahren.“ Attensam konnte einen Großteil der Daten aus einem Sicherheits-Backup, welches die Hacker nur teilweise zerstört hatten, in das neue System übertragen.

Ein Ausschnitt der eMail, mit der die Erpresser Attensam über die Lösegeldforderung informierten

Dennoch, es dauerte. So mussten etwa für fehlende Daten alte eMails mit Auswertungen gesucht, ausgedruckt und händisch übertragen werden. „Bisher hat es uns 7.000 Arbeitsstunden gekostet.“ Der wirtschaftliche Schaden sei schwer einzugrenzen, so Schrattenholzer. Die Kosten für die Spezialisten und die Wiederherstellung würden knapp unterhalb der Erpressersumme liegen – die Investitionen in neue IT-Strukturen nicht mitgerechnet.

Internetkriminalität nimmt zu

Attensam ist eine von vielen Firmen, die Opfer einer digitalen Erpressung wurden. Allein 2020 waren laut Kapsch Cyber Security Report 80 Prozent der österreichischen kleinen und mittelgroßen Unternehmen von Angriffen betroffen. Viele sind auf Ransomwar-Attacken zurückzuführen. Dabei dringen Cyberkriminelle in die Systeme ein, saugen über ein Schadprogramm Daten ab oder verschlüsseln sie. Für den Entschlüsselungscode wird dann Lösegeld gefordert.

Auch im Privatbereich explodiert Internet-Kriminalität. Das Bundeskriminalamt (BKA) zählte im vergangenen Jahr 35.915 Strafanzeigen, ein Plus von 26 Prozent. Top-Delikt blieb der Internetbetrug. Geklärt werden konnte nur ein Drittel der Fälle. Auch das ist für Cyber-Kriminalität typisch: Behörden tappen oft im Dunkeln. Die Fahndung der Täter endet schnell in einer Sackgasse.

"Katz-und-Maus-Spiel"

„Für Behörden ist die Strafverfolgung immens aufwendig, da Cybercrime nicht nur ein länderübergreifendes Problem, sondern ein professionelles und hochgradig arbeitsteiliges Geschäftsmodell ist“, erklärt Joe Pichlmayr von der IT-Sicherheitsfirma Ikarus. Er ist seit 1991 in der Branche tätig und leistet Erste Hilfe, wenn der Hut brennt. Hinter einem Angriff könne eine ganze Organisation stecken, die weltweit verteilt sei und wiederum andere PC gehackt habe, um ihre Attacke durchzuführen. Oder aber ein Auftraggeber, der sich selbst die Hände nicht schmutzig macht. „Es ist ein Katz-und-Maus-Spiel.“

Für einen Cyberangriff braucht es mittlerweile auch nicht mehr viel Know-how – „Cyber Crime as a Service“ ist im Darkweb eine lukrative Dienstleistung. „Ganze Tool-Kits für Hackangriffe werden zum Verkauf angeboten: digitale Brechstange, Handschuhe, Fluchtfahrzeuge – die Eintrittsschwelle für Cyberangriffe wird immer niedriger“, so Pichlmayr. Über das Motiv der Internet-Kriminellen herrscht indes Sicherheit: Geld.

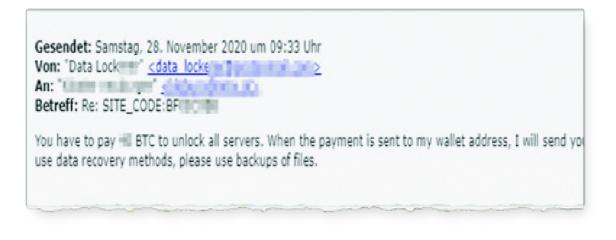

Beispiel einer Ransomware-Attacke. Zur Verfügung gestellt von der IT-Beratungsfirma Certitude Consulting GmbH

"Plötzlich war alles weg"

Ein unbedachter Klick auf den arglos anmutenden Anhang einer eMail wurde für den Gynäkologen Peter Zorzi zum Verhängnis. Es war kein Bewerbungsschreiben, sondern ein Virus. „Plötzlich verlor ich den Zugriff auf 10.000 Patientenkarteien, alles war weg“, erzählt er. „Dann kam die Nachricht: innerhalb von 48 Stunden sollte ich 1.000 Euro überweisen, in Bitcoins. Dafür würde ich einen Code erhalten, um alles wieder zu entsperren.“

Die Firma, die sein Karteisystem verwaltete, sei „ahnungslos“ gewesen, genauso wie die Polizei. Geraten habe man ihm, den Erpressern nichts zu zahlen. „Ich hatte die Wahl: alle Karteikarten neu auffüllen, eine irre Arbeit, oder ich zahle. Ich habe es riskiert“, so Zorzi.

In Trafiken kaufte er sich die geforderte Summe in Form von ellenlangen Bons – die Codes tippte der Arzt händisch ab, um die Bitcoins in seine „Wallet“, die virtuelle Brieftasche, zu überweisen und von dort auf das Konto der Erpresser. Hilfe bekam Zorzi von einem IT-affinen Bekannten, der für ihn einen Zugang ins Darkweb anlegte. Der Hack war kurz, Freitag bis Sonntag. Am Montag konnte Zorzi wieder arbeiten. „Seitdem lösche ich jede komische Mail.“

Hohe Lösegeldforderungen

Experten schätzen, dass bei über 20 Prozent der Cyberattacken Lösegeldforderungen gestellt werden – doch man vermutet eine hohe Dunkelziffer. Die endgültigen Forderungen würden sich laut Schätzungen im Schnitt zwischen 150.000 und 200.000 US-Dollar bewegen, so KPMG-Cyber-Security-Partner Andreas Tomek.

Wieviele der Unternehmen zahlen, ist noch schwieriger einzuschätzen. Laut einer aktuellen Studie des Wirtschaftsprüfers KPMG reichen die Angaben in der Literatur von fünf bis 75 Prozent. „In Österreich, aber auch international, zahlen zwischen 30 und 50 Prozent der Unternehmen“, schätzt Tomek. „Vor allem bei Datendiebstahl.“

„Das läuft wie eine klassische Geschäftsbeziehung. Die Hacker-Firma ist der Verkäufer, ich bin der Kunde“

erlebte im August 2021 seinen ersten Cyberangriff

Oft kann mit den Hackern gefeilscht werden – die Verhandlungen laufen via Chat oder Mail, der Ton ist meist höflich und nett. Die kriminelle Organisation will ernst genommen werden, als Geschäftspartner. „Das läuft wie eine klassische Geschäftsbeziehung. Die Hacker-Firma ist der Verkäufer, ich bin der Kunde“, erzählt der Inhaber eines Familienunternehmens, das vergangene Woche gehackt wurde und anonym bleiben will. Fast eine ganze Woche lang lag die Firma still. Die anfängliche Geldforderung: 300.000 Euro.

Der Unternehmer konnte in den Verhandlungen glaubhaft machen, dass so viel Geld der Ruin seiner Firma wäre. Geeinigt hat man sich schließlich auf 17.000 Euro – als Überweisung in Bitcoins. Fünf Minuten nach der Transaktion war die gesamte IT wieder hergestellt. Rechnung von der Erpresserfirma gibt es dafür keine. Als Betriebsausgabe kann man das Lösegeld in der Buchhaltung trotzdem ausweisen (wenn man Belege hat), es ist von der Finanz anerkannt. Laut Ulrich Kallausch, Managing Partner der Beratungsfirma Certitude bestehe dennoch ein rechtliches Risiko: „Man weiß nicht, wen man bezahlt, es könnte eine terroristische Organisation sein.“

Größtes Geschäftsrisiko: Cybercrime

„Cyberattacken stellen die größten Gefahren für Unternehmen dar“, sagt Kallausch. Die Wahrscheinlichkeit, einer Attacke zum Opfer zu fallen, war nie so hoch. „Fast jedes Unternehmen ist in irgendeiner Form, sei es über die Beschaffung, Produktion oder Verkauf, mit den Internet verbunden und damit exponiert. Es kann jeden treffen: vom Nagelstudio über die Bank bis hin zum Konzern.“ Die Schlagzeilen in der Presse über Cyberangriffe sprechen für sich – trotzdem wägen sich viele in Sicherheit.

Das zeigt sich auch in den Investitionen. Im Verhältnis zu den gesamten IT-Ausgaben fallen Budgets für Cybersicherheit niedrig aus. „Ausgaben für IT machen im Schnitt zwischen ein und vier Prozent des Umsatzes aus, nicht einmal ein Zehntel davon für IT-Sicherheit“, so Tomek. Unter den häufigsten Einfallstoren finden sich eMails mit bösartigen Anhängen oder Links, Social Engineering bzw. Phishing (siehe Glossar unten), veraltete Systeme, sowie Sicherheitslücken in vielfach verwendeten Produkten, die Firmennetzwerke weltweit gleichzeitig angreifbar machen.

Phishing: Die häufigste Angriffsmethode, oft in Form manipulierter eMails. Ein Klick auf den Anhang oder Link – und das IT-System wird mit einem schädlichen Programm verseucht.

Social Engineering: Keine Software, sondern ein Mensch aus Fleisch und Blut dringt in die Firma ein, etwa

verkleidet als Handwerker und erhält so Zugang zu den IT-Servern.

Ransomware: Der Epressungstrojaner gehört zu den gefährlichsten Typen von Schadsoftware. Sie versperren den Zugriff auf Geräte, verschlüsseln Daten – dann wird Lösegeld (ransom) gefordert.

Darkweb/Darknet: Es gibt nicht nur eines, sondern verschiedene. Nutzer bewegen sich anonym durch Chaträume oder soziale Netzwerke. Es bietet Kriminellen eine Plattform zur Vernetzung, u. a. für Cyberangriffe.

Wird eine Firma gehackt, kommt sie ohne professionelle Hilfe nur schwer aus dem Schlamassel. Die meisten beauftragen spezielle Sicherheitsfirmen, denn oft ist schnelles Handeln gefragt. Erpresser setzen die Firmen nämlich mit einem Zeitlimit unter Druck – hinzukommen die Kosten des Betriebstillstands. „Firmen müssen erkennen, dass IT-Sicherheit Chefsache ist, es braucht sauberes IT-Management“, so Marc Nimmerrichter, Managing Partner bei Certitude.

„Kein System ist sicher – das ist Wahnsinn“

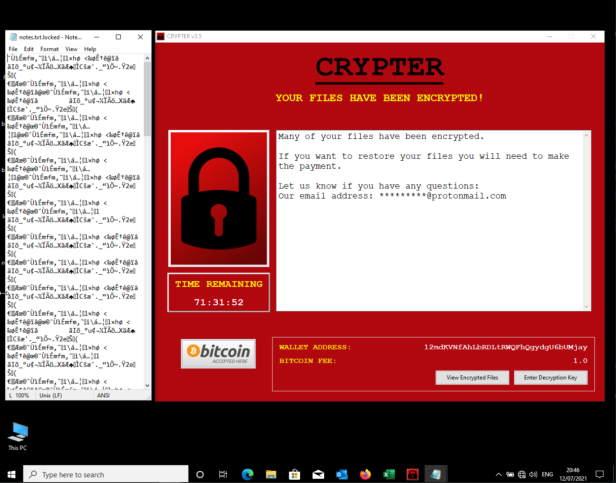

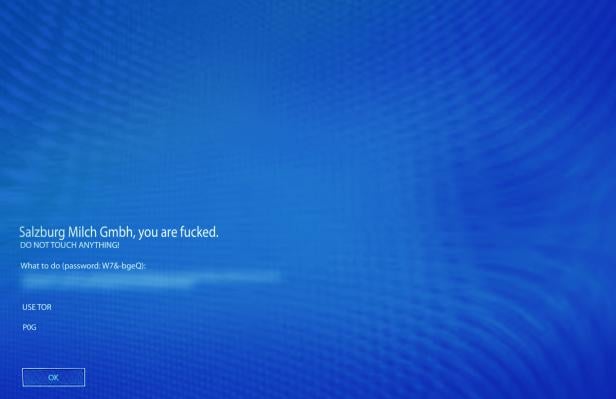

Einer der prominentesten Cyberangriffe in Österreich wiederfuhr der Großmolkerei Salzburg Milch: eine Schadsoftware veränderte Passwörter und verschlüsselte Datenbanken. Zuerst dachte man, es sei ein Stromausfall. Tatsächlich gab es am 22. Juni gegen 22 Uhr in der Region rund um Salzburg ein Gewitter. Doch es waren Hacker, die das gesamte EDV-System der Salzburg Milch, der drittgrößten Molkerei Österreichs, lahmgelegt hatten.

Noch immer hätten die Forensiker nicht zur Gänze geklärt, wie genau die Eindringlinge in das System gelangten, so Geschäftsführer Andreas Gasteiger. „Man vermutet eine Lücke im Microsoft Exchange Server.“ Für einen Betrieb, der täglich rund eine Million Liter Milch von über 2.500 Bauern zugeliefert bekommt und in der Verarbeitung auf hochgradig digitalisierte und automatisierte Prozesse angewiesen ist, eine Katastrophe.

Das IT-System war tot, auf den Bildschirmen der Salzburg Milch hinterließen die Hacker dafür eine Botschaft

„Salzburg Milch you are fucked“, formulierten es die Hacker. Gasteiger weiß bis heute nicht, wer hinter dem Angriff steckt, der die IT-Infrastruktur fast eine Woche stilllegte. Für den Code, der alle versperrten Daten wieder entschlüsselt hätte, forderten die Erpresser eine „siebenstellige“ Summe. „Wir haben das System aus eigener Kraft wieder hergestellt“, antwortet Gasteiger auf die Frage, ob bezahlt wurde. Und man muss ihn wörtlich nehmen.

12.000 Paletten - manuell organisiert

Das Herzstück der Salzburg Milch, das 12.000 Paletten umfassende Hochregallager, musste manuell am Laufen gehalten werden, die Maschinen für die Milchverarbeitung wurden händisch hochgefahren, um die stetig angelieferte Milch der Bauern verarbeiten zu können. „Das letzte Back-up des Lagersystems, auf das wir noch Zugriff hatten, wurde zwölf Stunden vor dem Angriff durchgeführt“, so Gasteiger.

„Innerhalb dieser Zeit kamen natürlich Bestellungen rein, Produkte gingen raus – der aktuelle Bestand stimmte mit dem Back-up nicht mehr überein. Also haben wir das Lager ausgeräumt und alles neu erfasst – mit Zettel und Stift.“ Eine Mammutaufgabe. Alle verfügbaren MitarbeiterInnen, von der Logistik bis hin zum Marketing, halfen mit, die Lücken im Lagerverwaltungssystem analog wieder aufzufüllen.

Gleichzeitig wurde frisch eingetroffene Milch „blind“, also ohne die Auftragslage zu kennen, verarbeitet, bevor sie verfiel. „Man rannte gegen die Zeit.“Um sich besser vor den nächsten Cyberangriff zu schützen, habe der Aufsichtsrat zusätzlich eine Million Euro für das IT-Budget locker gemacht. Trotzdem bleibe er nervös. „Jeder Experte sagt: kein System ist sicher – das ist Wahnsinn.“ Wie viel der knapp einwöchige Ausfall dem Unternehmen gekostet hat, will er nicht beziffern.

Unternehmen absichern

IT-Sicherheitsexperte Nimmerrichter empfiehlt Firmen, sich einem „Penetrationstest“, einem simulierten Hackangriff, zu unterziehen, um mögliche Lücken ausfindig zu machen. Systeme sollten abgesichert werden, etwa über die Zwei-Faktor-Authentifizierung. Zudem sei eine Segmentierung der Netzwerke ratsam, „damit nicht die gesamte Infrastruktur ausfällt.“

Wichtig sind IT-Schulungen für Mitarbeiter, regelmäßige Datensicherungen für den Ausfall von Systemen und eine Absicherung vor jedem Einsatz neuer Anwendungen. Andernfalls wird es teuer – die Rechnungen für die Datenwiederherstellung und der externen IT-Beratung lagen bei Attensam „knapp unterhalb der Erpressersumme.“ Immerhin sparte man sich das Lösegeld, was die Hacker so quittierten: „Vielen Dank. Wir setzen Sie auf die Liste der nichtzahlenden Kunden.“

Kommentare