"Absolut plausibel": Was Experten zum Hacker-Angriff auf ÖVP sagen

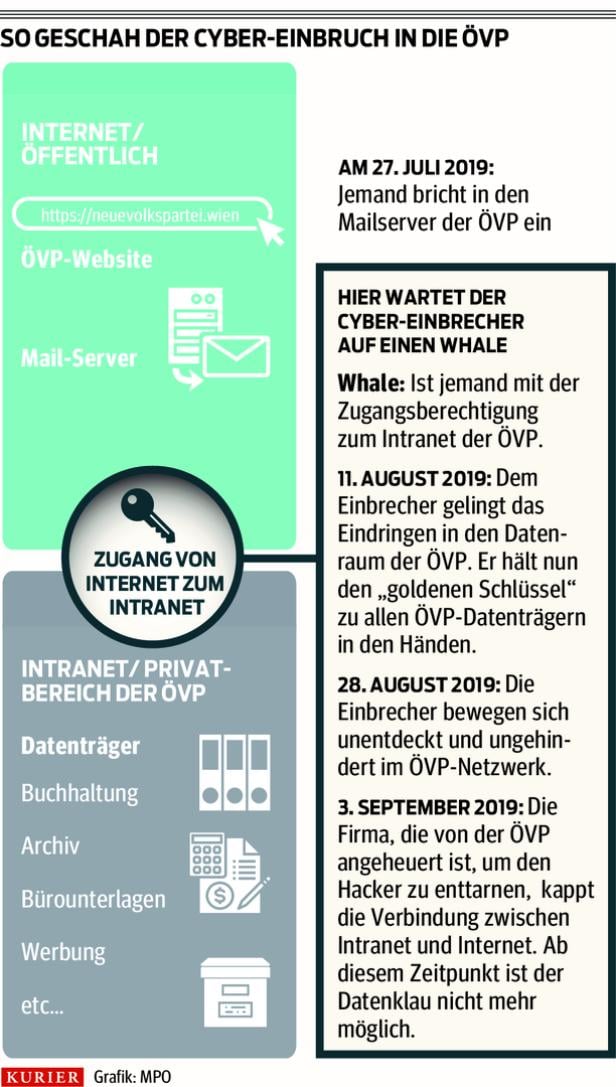

Kurzfristig lud die ÖVP für Donnerstagfrüh zu einem ungewöhnlichen Pressegespräch. ÖVP-Chef Sebastian Kurz und Generalsekretär Karl Nehammer berichteten von einem Hackerangriff, der Verfassungsschutz sei eingeschaltet. Weil der Falter (angeblich teils gefälschte) Auszüge aus der Buchhaltung der ÖVP publiziert hatte, heuerte die Partei am 23. August eine renommierte Firma an, die auf das Aufspüren von Cyber-Kriminellen spezialisiert ist. Avi Kravitz, Chef der Firma Cyber Trap, erläuterte den Journalisten, was bei den Untersuchungen, die zwischen dem 26. 8. und dem 4. 9. stattfanden, herauskam (siehe Grafik).

Demnach hätten sich die Hacker am 27. Juli Zugang zu einem ÖVP-Server im Internet verschafft. Dann hätten sie von einem hochrangigen ÖVP-Mitarbeiter, der die Zugriffsberechtigung zu allen Datenträgern im ÖVP-Datenraum besitzt, die Passwörter abgesaugt (heißt im Fachjargon „whale-fishing“). Auf diese Weise seien sie am 11. August in den privaten ÖVP-Datenraum eingedrungen (das nennt man „goldener Schlüssel“). Sie haben sich vom 11. August bis 27./28. August, bis Cyber Trap sie aufspürte, frei in den ÖVP- Datenträgern bewegen können: Dort befinden sich Buchhaltung, Archiv, Werbung, Wahlkampfunterlagen, Strategiepapiere, Mailverkehr, etc. etc. Wer einen solchen „goldenen Schlüssel“ besitzt, kann grundsätzlich Daten entwenden, Daten manipulieren oder fremde Daten einpflanzen. Was genau die Diebe in der ÖVP gemacht haben, wird noch ermittelt. Sicher ist laut Kavitz, dass sie 1.300 Gigabyte entwendeten.

Kurz am Donnerstag mit dem Cyber-Security-Experten Kravitz (rechts).

Nur ein Bluff?

Sofort tauchte auch der Verdacht auf, die ÖVP könnte den Datenklau nur behaupten, um weiteres belastendes Material über Spenden oder überzogene Wahlkampfkosten vorbeugend als gefälschtes Diebsgut zu diskreditieren. Der KURIER bat daher drei unabhängige IT-Experten, einer davon aus Deutschland, um eine Einschätzung.

Ist ein solcher Angriff überhaupt plausibel?

„Das klingt nach einer ganz normalen Cyberattacke und insofern absolut plausibel“, erklärt Martin Schmiedecker, gerichtlich zertifizierter Sachverständiger für IT-Security, gegenüber dem KURIER. Ein Angriff über einen Webserver ins interne Netzwerk sei gängige Praxis von Cyberkriminellen.

„Bei den Unternehmen, die den Vorfall untersuchen, handelt es sich um zwei seriöse Firmen. Es gibt also keinen Grund, deren Aussagen anzuzweifeln“, sagt Michael Veit, Sicherheitsexperte bei der deutschen Niederlassung des britischen IT-Sicherheitsunternehmen Sophos.

Hat die ÖVP ihre Server nicht ausreichend gesichert?

„Wenn es den Angreifern, wie im Zwischenbericht angedeutet, tatsächlich gelungen ist, vom Webserver aus in das interne Netzwerk einzudringen, wäre das ein Indiz, dass hier Versäumnisse in der IT-Security vorliegen“, erklärt Veit.

Hätte der Angriff also verhindert werden können?

„Es gibt technische Möglichkeiten, die Ausmaße derartiger Angriffe zu minimieren, aber einen hundertprozentigen Schutz gibt es nicht“, sagen Security-Experten des Forschungszentrums SBA Research zum KURIER. Es kommt aber durchaus regelmäßig vor, dass ein solcher Angriff längere Zeit unentdeckt bleibt.

Dies bestätigt auch eine Studie der Cybersecurity-Firma Trustwave. Demnach dauert es bei einem derartigen Angriffsszenario durchschnittlich elf Tage, bis die Angreifer entdeckt werden.

Kann man feststellen, ob ÖVP-Dokumente von den Angreifern manipuliert wurden?

Da in einem Netzwerk quasi jeder Klick eine digitale Spur hinterlässt, müsste es leicht feststellbar sein, welche Dokumente abgesaugt oder manipuliert wurden, sagt IT-Sachverständiger Schmiedecker.

Theoretisch wäre es aber auch möglich, dass die Angreifer sämtliche digitale Spuren verwischen. Das sei allerdings „sehr, sehr aufwendig“, so der deutsche Sicherheitsexperte zum KURIER: „Wäre es den Angreifern darum gegangen, keine Spuren zu hinterlassen, hätten sie wohl ein anderes Angriffsszenario gewählt.“

Sollte es trotzdem nicht möglich sein, angebliche Manipulationen auf digitalem Weg nachzuweisen, bleibt noch eine weitere Möglichkeit – nämlich über Back-ups der originalen Dokumente aus der Zeit vor dem Angriff.

Insofern müsste man nur die Originaldokumente mit jenen Dokumenten vergleichen, die den Medien zugespielt wurden, um zu sehen, ob etwas Gefälschtes weitergegeben wurde.

Kommentare