Cyberwar: Heftiger Vorgeschmack auf das, was kommen kann

Es waren angespannte Zeiten: Der Iran trieb sein Atomprogramm voran, zwischen Teheran, Washington, Moskau und Jerusalem liefen die diplomatischen Kanäle heiß. Man wolle die spaltbaren Teilchen nur zivil nutzen, beteuerte der Iran, während in Israel laut über einen präventiven Luftschlag nachgedacht wurde – nach Vorbild des israelischen Angriffs auf die irakischen Reaktoren Tammuz 1 und 2 im Jahr 1981. Israel und die USA sagten, der Iran baue an einer Atombombe.

Die USA und Israel aber wollten damals vor allem eines verhindern: Einen nuklear bewaffneten Iran. Ein israelischer Luftangriff auf den im Vergleich zum Irak 1981 hochgerüsteten Iran hätte aber vermutlich eine folgenreiche und unter Umständen großflächige militärische Eskalation mit sich gebracht. Die rasante Verlangsamung der Uran-Anreicherung wie von Zauberhand kam da sehr gelegen – oder eben gewollt.

Maßgeschneidert

Es war ein maßgeschneidertes Virus, das da zugeschlagen hatte. Eines, das sich selbst ohne dauerhafte Internetverbindung modifizierte und gezielt spezifische Steuereinrichtungen genau jener Marke angriff, die der Iran verwendete. Eine Software, die Spezialisten zum Teil mit unverblümter Bewunderung als das Werk extrem versierter Programmierer bezeichneten und keinesfalls als das von Amateuren.

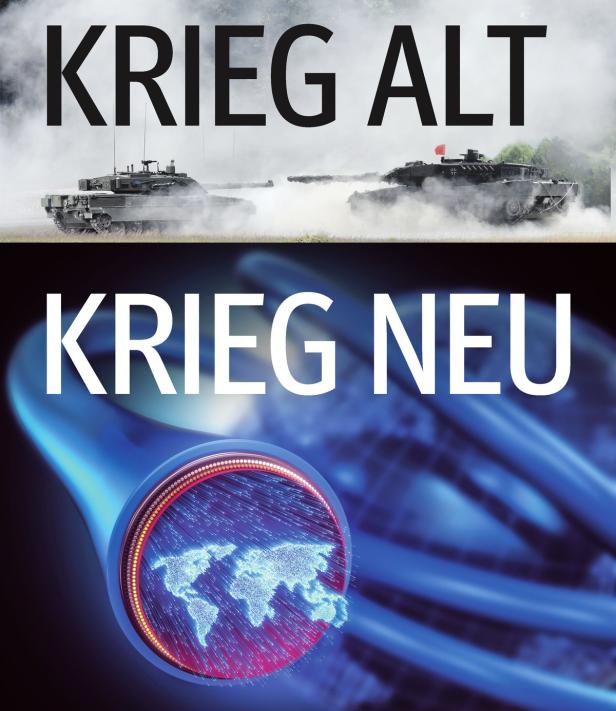

Die ferngesteuerte Sabotage eines umfassend gesicherten staatlichen Atomprogramms 2010 jedenfalls war die erste medial breit dargelegte Schlacht auf einem völlig neuen Schlachtfeld: Dem Internet. Zu den klassischen Waffengattungen hatte sich im allgemeinen Bewusstsein mit einem Schlag eine neue gesellt: Die Computertruppe. Und so steht bei den Gipfeltreffen militärischer Bündnisse von NATO bis SCO (Shanghai Cooperation Organisation) neben geopolitischen Fragen vor allem ein Thema ganz oben auf der Liste: Wie sich schützen vor solchen Bedrohungen?

Es war eine Attacke, mit weit weniger spektakulären Zielen als im Fall des Iran, die bereits zuvor ahnen ließ, welches Potenzial das Internet als Waffe hat – und welche Angriffsflächen eine vernetzte Gesellschaft bietet: Ein Angriff 2007 auf Estland. Estland, als ein besonders vernetztes Land, konnte damals durchaus als Modell für die Zukunft betrachtet werden: Von eBanking, bis eVoting, bis zur Digitalisierung aller Amtsbereiche. Infolge des Angriffs brach die Wirtschaft ein, es kam zu Krawallen. Und all das, weil in Tallin eine Sowjet-Statue entfernt worden war. Ausgeführt worden war der Angriff über russische Server.

Professionalisierung

Seither vergeht kaum eine Woche, ohne dass die USA China nicht beschuldigen würden, Cyberattacken durchzuführen, oder Großbritannien Russland, oder Russland die USA, Pakistan Indien oder umgekehrt.

Wie gefinkelt die Methoden sind, verdeutlicht ein Vorfall aus dem Jahr 2011. Damals konnten die USA ihre ferngesteuerten Predator-Drohnen – so etwas wie das Rückgrat der US-Luftwaffe – für ganze zwei Wochen nicht starten. Und erst kürzlich wurden Befürchtungen laut, die amerikanischen Wahlcomputer könnten angegriffen und die US-Präsidentenwahl manipuliert werden.

China, die USA, Großbritannien oder Russland unterhalten mutmaßlich bereits ganze Bataillone an Hackern, die verschiedenste Aufgaben verfolgen: Von Angriffen, mit dem Ziel, Infrastruktur lahmzulegen, bis hin zu klassischer Informationsbeschaffung für wirtschaftliche oder militärische Zwecke.

Die NATO unterhält seit 2008 eine eigene Abteilung, die sich ausschließlich mit Cybersicherheit beschäftigt. Wie auch bei konventionellen Truppen wird geübt, trainiert, simuliert.

Staatliche Stellen in Westeuropa haben, wenn auch spät so doch, erkannt, dass die destruktiven Möglichkeiten solcher Angriffe riesig, wenn nicht gar existenzbedrohend sind. Man male sich aus, was passieren könnte, würde ein Atomkraftwerk gehackt. So gesehen waren viele bisherige Angriffe nicht mehr als deutliche Drohungen und Hinweise, was alles möglich ist. Und mit zunehmender Digitalisierung diverser Lebensbereiche und der Infrastruktur – vom Internet-Kühlschrank über das Smartphone bis zur selbstfahrenden U-Bahn – wachsen die Angriffsflächen stetig.

KURIER: Sie sind als CERT-Leiter in Österreich Ansprechpartner für IT-Sicherheit. Welche Arten von Cyberangriffen haben das größte Schadenspotenzial?

Otmar Lendl: Alle Angriffe, die Auswirkungen auf das normale Leben haben. Ein Stromausfall ist das, was eine Gesellschaft am schnellsten trifft. Da braucht es dann nicht mehr viel, und wir haben den Wilden Westen. In der Ukraine gab es etwa vor einem Jahr einen Angriff auf die Strominfrastruktur des Landes.

Die Infektion von Rechnern mit Schadsoftware beginnt oft in einer Büro-Umgebung. Daher ist es in der Praxis besonders wichtig, den Steuerungsteil der Anlagen vom Büro-Teil zu trennen. Aber um ein Kraftwerk abzudrehen, braucht man wesentlich mehr Vorbereitungszeit, mehr Geduld und mehr Ressourcen als bei einem Angriff auf die Webseite der österreichischen Nationalbank. In Österreich wissen die Energieversorger um die Gefahr und haben alle erkennbaren Wege vor potenziellen Angriffen abgesichert.

Die österreichischen Netze können nicht angegriffen werden?

Wenn Geheimdienste und Staaten im Hintergrund ihre Finger im Spiel haben, wie es bei der Entwicklung von Stuxnet der Fall war, schaffen die es natürlich, einem Land wie Österreich den Strom abzudrehen. Die Frage ist nur, was sie davon haben.

Was ist die größte Cyberbedrohung für Österreich?

Es wird viel Panik gemacht. Es ist populär, über Blackouts zu schreiben. Aber Cyberkriminalität und Wirtschaftsspionage sind derzeit die größeren Probleme des Landes.

Tarnen, täuschen und zuschlagen: Bei einem Cyberkrieg kommt es zu Angriffen und Manipulationen von Computern und Netzwerken mittels Software. Die Angriffe durchlaufen dabei verschiedene Stadien. Alle haben aber einen Zweck: Schaden anzurichten.

Exploits. Um Zugriff zu einem System zu bekommen, werden Schwachstellen in Systemen ausgenutzt. Diese treten auf, wenn ein Computer nicht regelmäßig auf den neuesten Stand gebracht wird.

Brute Force. Um in Systeme hineinzugelangen müssen Passwörter geknackt werden. Dabei kommen Brute-Force-Angriffe zum Einsatz. Das bedeutet, dass eine Software so lange in schneller Abfolge unterschiedliche Zeichenkombinationen ausprobiert, bis sie das Passwort erraten hat.

Social Engineering. Menschen sind immer das schwächste Glied in der Kette. Um an Informationen zu gelangen, wird Menschen eine Vertrauensbasis vorgegaukelt, und dabei werden vertrauliche Informationen entlockt. Dagegen gibt es keinen Schutz.

Phishing. Über manipulierte Webseiten oder Anhänge in eMails wird versucht, an die Zugangsdaten von Nutzern zu gelangen. Häufig tarnen sich die Mails als Online-Banking oder Post-Abholscheine.

Backdoors. Entwickler bauen in ihre Software Hintertüren ein, um später auf den Computer zugreifen zu können. Die NSA hatte das auf Cisco-Routern platziert, um weiter spionieren zu können.

Botnetz. Um Überlastungsangriffe zu starten, werden Rechner mittels Schadsoftware infiziert und dann zu einem großen Netz an Arbeitscomputern zusammengeschlossen, die Angriffe ausführen.

Würmer & Co. Würmer, Viren, und Trojaner sind alles Arten von Schadsoftware, die sich teilweise selbst weiterverbreiten können. Ein prominentes Beispiel hierfür ist Stuxnet.

Wie wehren sich Staaten gegen Angreifer, die man nicht kennt? Wenn die Angriffe durch Datenleitungen kommen und die Verursacher unbekannt bleiben. Sind die Angreifer fremde Staaten oder Terroristen – oder nur Kriminelle?

Klar ist inzwischen, dass alle drei genannten Gruppen in der Lage sind, Cyber-Attacken mit hoher Schadensbilanz durchzuführen. Wie etwa im Fall der flächendeckenden Attacke gegen Estland im Jahr 2007. Lange standen russische Geheimdienste im Verdacht. Und dann sollen es doch nur ein paar russische „Nationalisten“gewesen sein.

Derartige Attacken haben sogar schon militärische Folgen. Nicht nur chinesische Flottenmanöver, sondern vor allem Cyber-Angriffe lösten bei den Pazifik-Staaten eine militärische Aufrüstung aus. Sie führten sogar zur Verlegung des Großteils der US-Armee in diesen Raum – mit fatalen Folgen. Denn das durch den US-Abzug entstandene militärische Vakuum in Afghanistan, dem Irak und in Afrika befeuert nun jene Krisen, die den Flüchtlingsstrom nach Europa auslösten.

Jedes Land bleibt angreifbarIn die Cyber-Abwehr werden weltweit Milliarden gesteckt. Aber selbst wenn es die Regierungen schaffen sollten, ihre Behördennetze gut abzusichern, bleibt jedes Land angreifbar. Denn wesentliche Systeme der Energieversorgung, der Verkehrsinfrastruktur, des Gesundheitswesens und Vieles mehr werden von privaten Unternehmen betrieben. Ein Schlag gegen die Wirtschaft kann ein Land zerstören. Konfrontiert mit der Bedrohung sind die auch EU, die Vereinten Nationen, OSZE, NATO, OECD, Europarat sowie multilateralen Foren wie die Global Conference on Cyberspace.

Eine gemeinsame Antwort wurde noch nicht gefunden. Die EU setzt auf gesetzlich verordnete Mindest-Sicherheitsstandards, die für staatliche und private Netze gleichermaßen gelten sollen. Im Juli hat das Europäische Parlament die Richtlinie zur Netz- und Informationssicherheit (NIS-Richtlinie) angenommen. Unternehmen sollen verpflichtet werden, den Behörden Sicherheitsvorfälle zu melden. Nur dann kann rasch reagiert werden.

Österreich hat bereits im Jahr 2013 die Österreichische Strategie für Cyber-Sicherheit (ÖSCS) beschlossen. Federführend ist das Innenministerium, welches dabei vom Verteidigungsministerium unterstützt wird. Sollte es sich um einen Angriff auf den Staat handeln, wird das Bundesheer für die Abwehr zuständig. Zur Bewältigung von Cyber-Krisen wurde ein Cyber-Krisenmanagement (CKM) eingerichtet, dessen Federführung im zivilen Bereich beim Innenministerium bleibt und im militärischen Falle auf das Verteidigungsministerium übergeht.

Die Wirtschaft wird über das Kuratorium Sicheres Österreich mit den Behörden vernetzt. Ein geplantes Bundesgesetz zur Cyber-Sicherheit soll den Datenaustausch zwischen Behörden und Unternehmen regeln.

Fünf Millionen Anfragen pro Minute wurden am vergangenen Freitag an die Nationalbank geschickt. Die Folge: Der Server ging in die Knie, die Homepage war kurzfristig lahmgelegt. Zu heiklen Daten hatten die Täter aber keinen Zugang.

Mit derselben Vorgangsweise griffen die Hacker schon eine Woche zuvor den Flughafen Wien-Schwechat an: Unzählige, gleichzeitige Anfragen wurden geschickt. Doch sie konnten umgeleitet werden – der KURIER berichtete.

Es sind die größten Angriffe auf heimische Institutionen in der jüngsten Zeit. Eine türkisch-nationalistische Hackergruppe hat sich zu beiden Attacken bekannt. Der Verfassungsschutz ermittelt.

Cyber-Angriffe auf heimische Firmen und Institutionen gibt es laufend – aktuell wieder vermehrt, wie Manfred Riegler vom Cybercrime-Competence-Center des Bundeskriminalamtes bestätigt. Habhaft wird man der Hacker aber kaum. Laut Justizministerium wurden im Vorjahr drei Hacker verurteilt.

Das Problem bei der Cyberkriminalität: „Jeder Kleinkriminelle kann das. Dazu braucht man kein großes Wissen“, sagt Riegler. Gleichzeitig stehen oft hochprofessionelle Strukturen dahinter – und die Täter wissen, wie sie ihre Spuren verwischen.

Ein aktuelles Phänomen: Die Erpresser-Software Cerber. Das Bundeskriminalamt hat sogar eine eigene SOKO ins Leben gerufen, um den Tätern das Handwerk zu legen. 30 bis 40 Anzeigen langen wöchentlich ein. Der bisher (bekannte) angerichtete Schaden: 3,5 Millionen Euro.

Auf den ersten Blick unauffällige Bewerbungsschreiben langen bei Firmen ein. Zumeist sind Betriebe betroffen, die gerade Stellen ausgeschrieben haben. Wird der Anhang geöffnet, kapert das Programm den Computer und verschlüsselt alle Dateien. Dann wird Lösegeld gefordert – im Regelfall zwei bis vier Bitcoins (Internet-Währung, 1 Bitcoin entspricht rund 500 Euro; Anm.)

Kommentare